欧洲多国爆发Petya敲诈者病毒 金山毒霸可拦截查杀

扫一扫

分享文章到微信

扫一扫

关注99科技网微信公众号

昨晚,包括俄罗斯石油巨头,乌克兰国家电力公司、国家银行、地铁、机场,欧洲银行等多个要害部门的电脑系统遭遇Petya敲诈者病毒攻击。中毒电脑启动后显示支付价值300美元比特币的界面,无法正常登录系统。金山毒霸安全实验室紧急分析后认为,Petya敲诈者病毒和WannaCry(想哭)勒索病毒类似,都利用Windows SMB高危漏洞传播。但中国用户勿须为此恐慌,病毒传播利用的漏洞已可修补,金山毒霸也能拦截查杀Petya敲诈者病毒。

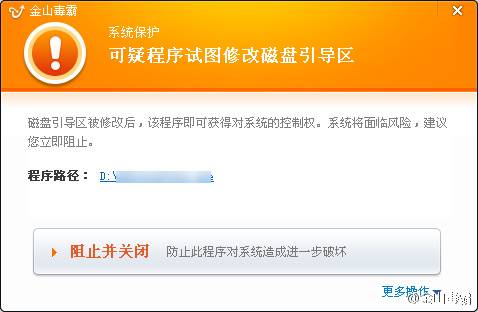

图1金山毒霸拦截Petya敲诈者病毒

图2 Petya敲诈者病毒在局域网内攻击传播会被金山毒霸防黑墙拦截

金山毒霸安全实验室分析后认为,Petya敲诈者病毒的主要破坏是加密硬盘文件分配表,改写硬盘主引导记录,从而导致电脑不能正常启动。

图3 Petya敲诈者病毒破坏后的开机画面,索要价值300美元的比特币

因为MBR和文件分配表都被损坏,此时如果使用其他系统启动工具查看,会注意到原有的硬盘数据无法访问,整个硬盘分区已消失。比起上个月WannaCry(想哭)勒索病毒加密所有磁盘文档的破坏来讲,损失不算严重,受害者勿须支付比特币。使用磁盘恢复工具(比如DiskGenius)重建分区表即可完整恢复系统。

金山毒霸安全专家认为中国网民勿须在Petya敲诈者病毒到来时恐慌,原因在于:

1.永恒之蓝相关漏洞的补丁,中国用户在一个月前爆发WannaCry(想哭)勒索蠕虫病毒时先后进行过修补。打过补丁的系统不会再次被入侵。

2.金山毒霸已内置MBR改写保护功能,任何可疑程序试图篡改硬盘主引导记录的行为均会被拦截。

图4金山毒霸拦截恶意程序破坏硬盘引导区

3.Petya

敲诈者病毒样本已被截获,金山毒霸已可查杀防御。

但企业内网仍可能出现受害者。原因是,企业内网修补漏洞会比普通用户慢,系统复杂,系统管理员能力参差不齐,可能仍然存在未修补漏洞的系统。从而,内网用户仍可能遭遇Petya敲诈者病毒攻击。

声明:本文仅为传递更多网络信息,不代表99科技网观点和意见,仅供参考了解,更不能作为投资使用依据。

投稿邮箱:jiujiukejiwang@163.com 详情访问99科技网:http://www.fun99.cn